Dans ce monde, chaque être vivant a comme on sait deux visages , Un bon et un mauvais. On peut observer ce comportement un peu partout. Prenons pour simple exemple le couteau de cuisine. Les cuisiniers l'utilisent pour hacher les légumes. Mais cela peut-être également un outil mortel. L'être humain peut utiliser sa matière grise pour faire des choses constructives comme par exemple acheter des champs pour augmenter ses récoltes, construire des abris plus sophistiqués pour mieux se protéger des futures catastrophes ou produire des ordinateurs et des logiciels pour nous faciliter la vie. Mais l'être humain est aussi en mesure de faire des choses destructrices comme par exemple de construire des bombes, de commettre des génocides ou encore d'utiliser les failles des ordinateurs pour apporter le chaos et la destruction lors d'utilisations quotidiennes de l'Internet.

Les vers ne sont qu'un exemple qui montre le côté obscure de l'esprit créateur de l'être humain

Les vers sont vraiment des créatures tuant nos nerfs. Ils émergent de toute apparence de nul part, nous mettant les nerfs à fleur de peau avec leurs différentes méthodes et soit dit en passant, exécutent leurs travail ce pourquoi ils ont été construit. De plus, leurs reproductions et réplications sont en réalité très simples. Tous les vers ont des propriétés semblables. La plupart des vers sont aussi programmés très rapidement. La première grande manifestation d'un ver fut déclenchée par le ver Morris, qui avait été programmé par un élève!. Quand en 1988 ce ver fut lâche, dans un monde alors inconscient encore des dégâts qu'il pouvait causer, il a fait de grands dommages sur plusieurs machines BSD UNIX. Ceci arriva au temps, où personne n'était encore là pour reconnaitre à temps le danger et saisir l'auteur en flagrant délit. Robert Tappan Morris Jr fut saisi, plus tard condamné et dû payer une amende.

Qu'est-ce exactement un ver d'ordinateur ?

Un ver se différencie en principe de son célèbre frère : le virus, sachant que le ver ne contamine pas de fichiers ou ne les modifie pas comme le fait un virus, mais produit des copies de lui même. Par conséquent un ver est un programme fonctionnant de manière autonome. C'est pourquoi il peut se déplacer joyeusement de machines en machines, clopin clopan comme un vagabond insouciant. Aussitôt que le ver a trouvé un nouveau logement, il se reproduit massivement en se clonant lui-même. Chacun de ses clones marchent alors plus en avant, en long et en large et à travers le monde du Cyber.

Comment les vers se propagent-ils Où les nouveaux clones du ver peuvent-ils se propager ?

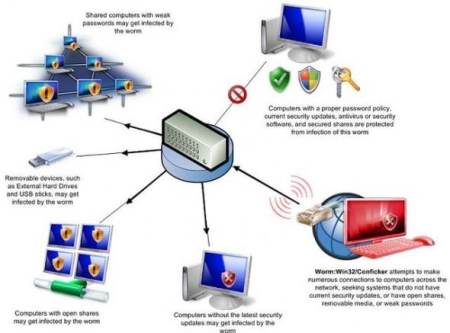

Les vers peuvent par exemple ouvrir le carnet d'adresses émail que vous avez, et expédier immédiatement un clone l'un après l'autre aux adresses trouvées. Pour cela, l'ordinateur doit être naturellement en ligne. Si il ne l'est pas, alors le ver attend immobile, jusqu'à ce que vous soyez de nouveau reconnecté à l'Internet. Les logiciels de Chat et Instant Mensonger comme MIRC ou MSN messenger agissent également sans le savoir comme transmetteur de vers et qui comme un brasier de feu de forêt enflamme le monde de l'Internet (le ver "Jitux" est pour cela un exemple). Des vulnérabilités dans les logiciels d'exploitation des Windows préférés, sont exploitées à fond par les vers pour se propager toujours plus loin. Pour cela un exemple bien connu, est le ver Sasser qui utilise une lacune dans le service LSASS de Windows.

Pourquoi D'autres vers ne peuvent se propager que par l'intermédiaire de backdoors installés

Le ver "Bormex" est par exemple dépendant du Backdoor "Back Orifice" pour se multiplier. Il y aurait également la possibilité par des réseaux Peer To Peer (P2P). P2P Partage et sécurité, auxquelles chaque utilisateur dans le réseau a accès pour échanger des fichiers. Un ver peut naturellement aussi se copier dans de tels dossiers et attendre patiemment, jusqu'à ce qu'un autre utilisateur le copie. Si aucun dossier de partage n'existe dans l'ordinateur, le ver, naturellement se fait un plaisir particulier de le créer pour vous. Comme tous vers qui se respectent!. Dans la série de ces galopins, le ver "Axam" doit être tout particulièrement honoré pour ses mérites. Toutefois, quelques vers utilisent des méthodes beaucoup plus trompeuses pour piéger les utilisateurs. Ils encastrent directement un code dangereux dans les e mails, expédient un attachement comportant une pièce jointe à l’émail et agissent comme SMTP Proxy pour s'envoyer eux mêmes (Sircam, Nimda, Sasser et CO) pour pouvoir si possible écouler beaucoup de nouveaux E Mail. D'autres vers essayent d'avoir un accès sur des ordinateurs étrangers (spécialement sur Serveurs SQL de Microsoft, le ver "Spida" fait cela très élégamment!) pour démarrer des attaques D Dos (Distributed Denial of service), ou injecter un code défectueux dans les services qui sont fournis par le serveur, comme par exemple le ver "Slam-mer". L'arsenal disponible visant la diffusion des vers est grande et augmente de plus en plus et croît plus loin!.

Quels sont les vers qui nous resterons très longtemps en mémoire de par les destructions qu'ils ont provoqués

On retiendra Sasser, MyDoom, Sober, Blaster, Code Red, Melissa et non le dernier le ver Loveletter. Pendant que beaucoup de détectives passèrent des nuits blanches, travaillant ensemble avec des gouvernements et des industries avec tout leur pouvoir, essayaient de contrer cette plaie de vers en marche, des milliard D’Euros s'en sont allés en fumé. Les vers ont radicalement modifié le visage d'Internet et les activités du réseau.

Mais pourquoi tout ce tamtam pour le chaos que nous apportent les vers ?

Eh bien, en tant qu'utilisateurs d'un serveur vous avez déjà eu certainement une fois la joie de connaitre une attaque Denial of service (Dos) envoient de requêtes simultanées et invalides qui paralysent les serveurs. Causé par les vers qui ont contaminé des milliers d'ordinateurs. Contrairement aux virus, une multitude de vers n'ont pas l'intention de désarçonner le PC pour le mettre hors de combat. La plupart ont une tâche beaucoup plus importante, ils les exécutent souvent discrètement en arrière plan sans que l'utilisateur de l'ordinateur s'en rend compte. De nos jours, les auteurs de vers travaillent en collaboration étroite avec les Spammeurs (quel couple merveilleux ces deux là n'est-ce pas?) pour remplir encore plus efficacement nos boîtes aux lettres avec leurs contenus indésirables. Ces vers installent des Trojans Backdoor, qui réduisent les ordinateurs à de simple "Zombies sans volonté". Un exemple pour cela, sont les innombrables variantes du ver Bagle. Phishing est le dernier cri de leurs intrigues, avec lesquelles les mots de passe secrets des comptes bancaires et des cartes de crédit disparaissent avec les vers dans l'Internet. Tout comme le jeu du chat et de la souris, les premiers vers sont arrivés, peu de temps après, arrivèrent les premiers chasseurs de vers. Des logiciels spéciale furent développés qui au début reconnaissaient seul des vers individuels mais plus tard, par les mises à jour quotidiennes d'empreintes digitales de ces nouveaux vers, alors une bonne protection fut offerte. Toutefois, ces mises à jour boitillent un peu, car elles ont toujours une étape de retard sur les préjudices que les vers apportent.