Chevaux de Troie en détail

Comment fait-ont pour se faire infecter par un cheval de troie ?

L'utilisateur en surfant dans l'Internet est en relation avec de gros problèmes. Toutefois personne n'en est réellement très conscient. Dans les médias, il est souvent question de lacunes de sécurité de type technique dans différents programmes ou services. Toutefois le plus grand problème de sécurité est généralement la personne qui utilise le PC. Les systèmes informatiques sont de nos jours très complexes et ne peuvent être saisis que difficilement par le profane. C'est justement pour cette raison, qu'il est de plus en plus important de différencier entre petits problèmes et véritables dangers. Un de ces véritables dangers sont les chevaux de Troie, ou encore appelés simplement „Trojan“ . Brièvement dit, un Trojan est un programme qui se fait passer pour ce qu'il n'est pas vraiment.

Pourquoi le Nom Cheval de Troie ?

Tout d'abord un peu d'histoire: Vous vous rappelez éventuellement de la ville de Troja pendant vos cours d'histoire à l'école. Dans l'histoire ancienne, il s'agit d'une guerre de plusieurs années entre Grecs et la forteresse de Troja. Les murs de la ville étaient pour les Grecs imprenables pendant plus de 10 ans. Alors, ils feignèrent une retraite et laissèrent un énorme cheval en bois. Les citoyens de Troja ont considéré cela comme un cadeau et l'ont apporté dans leur ville. Dans la nuit le cheval s'est avéré être un transporteur de soldats Grecs, qui ouvrirent les portes de la ville à leurs compagnons restés cachés au dehors. Par cela, les Grecs gagnèrent la bataille et prirent enfin la ville.

C'est par ce même principe que fonctionnent les chevaux de Troie modernes. Quelqu'un vous fait un cadeau qui porte un contenu dangereux avec lui, dont vous ne pouvez pas vous douter.

Trojans, Backdoors et Virus ?

Vous trouverez fréquemment dans l'Internet, la spécification "Backdoor" pour les Trojans. Les experts en sécurité définissent le „Trojan“ comme des programmes qui font par ex: autre chose que ce qu'ils sont sensés faire. Ce peut-être des fichiers programmes (.EXE), qui sont annoncés comme être un jeu, en réalité c'est pour porter des dommages à votre PC. En général „Backdoor désigne un Trojan, qui ouvre dans le système d'exploitation une porte arrière, par laquelle l'attaquant peut pénétrer. Une autre spécification est „RAT pour (Remote Administration Tool). Les Backdoors sont aujourd'hui les plus répandus des Trojans.

Les Trojans sont définitivement, d'après des avis compétents, ni Virus ou Vers. Virus et Vers ont la faculté de se propager soit par un fichier étranger manipulé " infection, soit s'est copié lui même d'un ordinateur à l'autre. Les Trojans ne possèdent pas de tels mécanismes de diffusion. Toutefois, il existe déjà des croisements de Vers-Virus-Trojan (qu'on appelle aussi hybrides) qui en plus de leurs fonctions destructrices, peuvent installer un Trojan dans votre système.

Déroulement d'une infection par un Trojan

Il y a différentes possibilités pour les Trojans d'attaquer un ordinateur. Avec presque tous les Trojans, l'intervention de l'utilisateur est nécessaire pour activer le Trojan. Ce qui veut dire, que le fichier programme doit être démarré au moins une fois manuellement pour qu'il y ait danger. Il existe aussi déjà des Trojans, qui par des Vers-Virus installent automatiquement ceux-ci sans que l'utilisateur soit au courant.

Une infection se déroule généralement d'après le schéma suivant:

1. L'attaquant envoi le Trojan

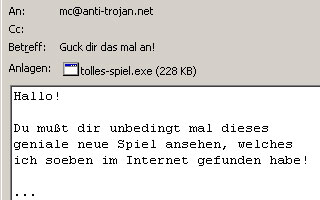

Puisqu'un Trojan est toujours un fichier programme exécutable (exemple: .EXE), celui-ci peut par différentes voies arriver facilement sur le PC de la victime. Cela peut ce faire par ex: en mettant un attachement à l'email (pièce jointe). Le texte email est généralement trompeur et demande à l'utilisateur de démarrer le fichier programme en attachement. Pour la diffusion, on utilise également très souvent aussi l'Instant-Messenger ou programmes comme MS-Messenger, ICQ, AIM ou autres. Des services de Filesharing (l'échange de fichiers) représentent une possibilité relativement nouvelle. De cette façon les Trojans seront camouflés et mis en circulation comme fichiers de musique (MP3, Ogg, Wavs ect).

Illustration 1: Email-Attachement

Une indication à cette occasion: Le fait de recevoir un fichier-trojan n'est pas encore un danger. Aussi longtemps qu'un Trojan inactif est sur le disque dur de votre ordinateur il ne se passera absolument rien.

2. Le destinataire démarre le fichier reçu

Pour qu'un Trojan soit dangereux, il doit être premièrement activé. La plupart du temps, il suffit d'un double-clique sur le fichier concerné. Aussitôt que cela est arrivé, le Trojan s'installe dans le système et place des entrées Autostarts pour qu'il puisse se charger à chaque démarrage du système. Quelques Trojans ont entre-temps développé des possibilités très effectives afin que le fichier soit automatiquement exécuté. L'endroit des entrées Autostarts est très souvent difficile à trouver. La plupart des endroits qu'ils emploient pour leurs entrées Autostarts sont les sections "Run" du système de registre ou alors, comme auparavant dans les fichiers autoexec.bat, win.ini, system.ini, etc. Les modernes Trojans vont plus loin en s'inscrivant dans le registre comme plugin de programmes différents ou alors comme composants Active-X. De plus, beaucoup de Trojans suppriment le fichier initial d'origine démarré à l'amorçage du PC pour déclencher chez l'utilisateur une confusion totale.

De quoi sont constitués les Trojans ?

Un Trojan-Backdoor est toujours composé d'au moins deux parties. Le dangereux Trojan-Serveur, appelé aussi Host (Hôte), et du Trojan-Client, avec lequel l'agresseur se connecte au Serveur. Aussitôt qu'un Serveur est installé, il ouvre un Port (Canal de communication) pour la connexion sur l'Internet. Par l'ouverture de ce Port, l'agresseur peut ainsi se connecter avec le PC de la victime pour commencer ses actions destructrices.

La seule information que l'agresseur ait besoin, est l'Adresse-IP de sa victime. Une manière de connaitre celle-ci, est par exemple de se faire envoyer un email par la victime. L'Adresse-IP peut-être lu sur le Email-Header (en-tête du mail). On peut aussi à l'aide de Netstat rechercher l'IP, quand celui-ci à une connexion directe avec l'Instant-Messager.

Les agresseurs qui utilisent les Trojans sans objectif d'attaque seulement pour s'amuser, utilisent aussi des scanners de Ports, avec lesquels ils scrutent les différents secteurs de réseaux si des Trojans-Ports sont ouverts. Les Trojans utilisent des Ports différents pour que l'on ne les reconnaisse pas tout de suite. Dans beaucoup de Serveurs, l'agresseur peut modifier aussi manuellement le Port utilisé, même avec quelques uns ça se fait pendant la pleine marche du PC.

Illustration 2: Scanner de Ports

Mode de travail d'un Trojan

Le Trojan-Serveur est pour le Client une Interface du système d'exploitation-API (Application Programming Interface) du PC de la victime. Le Serveur reçoit les instructions du Client, dans lesquelles est défini ce qu'il doit faire et retourner. Selon la complexité du Serveur, celui-ci peut plus ou moins exécuter certaines fonctions. La plupart de ces fonctions utilisées, sont l'espionnage des mots de passe et documents secrets.

Illustration 3: Interface API

Fonctions du Trojan (Exemple)

Les images d'écran suivantes sont du Trojan „NET DEVIL“, Version 1.5.

Fouiller les dossiers et fichiers

Une fonction standard chez tous les Trojans. De cette façon, l'agresseur peut rechercher certains fichiers sur l'ordinateur de sa victime et transférer ensuite ceux-ci sur le sien. L'agresseur peut aussi bien faire l'inverse, c.à.d. charger des fichiers sur le PC de sa victime. Le plus souvent l'agresseur à l'illustration totale de la structure des dossiers sur son programme-Client et peut exécuter différentes actions (créer des dossiers, fichiers, modifier et supprimer, etc.).

Illustration 4: Gestionnaire de données

Espionner les mots de passe

Beaucoup de Trojans ont des routines insérées, qui demandent au système les mots de passe qui y sont enregistrés. Avec les systèmes Windows 9x, cela est particulièrement très simple puisque beaucoup de mots de passe sont stockés dans le System-Cache. Cela comprend par ex: les mots de passe pour se connecter à l'Internet et mots de passe de vos emails.

Illustration 5: Mots de passe

Afficher les Prozesses

Cette fonction ressemble au directeur de tâche de Windows NT/2000/XP. On peut se faire montrer tous les Programtasks qui sont démarrés et si on le désire, terminer ceux-ci.

Illustration 6: Prozesse

Interroger les fenêtres

De cette façon, un agresseur peut se procurer un aperçu des fenêtres qui sont ouvertes sur le PC de sa victime. Fenêtres visibles mais aussi invisibles peuvent être ainsi fermées (p. ex. programmes dans le System-Tray). Par cela, différentes fonctions lui sont accessibles. Il peut geler (c.à.d. bloquer momentanément) les fenêtres, désactiver le "Bouton-Fermer", modifier le titre des fenêtres mettre les focus sur d'autres fenêtres et envoyer plusieurs séquences de textes dans la fenêtre.

Illustration 7: Les fenêtres

Chat avec la victime

De cette façon, l'agresseur peut commencer un Chat avec la victime. Cette fonction surprenante donne à l'utilisateur inexpérimenté du PC une sensation de crainte, se demandant qui peut bien être la personne à l'autre bout du fil qui veut parler avec lui.

Illustration 8: Chat

Webcam téléguidé

Beaucoup de particuliers ont aujourd'hui une Webcam. Justement même si celle-ci n'est pas utilisé par le propriétaire l'agresseur peut l'utiliser pour surveiller sa victime. La victime ne se doute de rien. Une Webcam offre une surveillance maximale de la victime.

Illustration 9: Webcam

Établir des Screenshots (images d'écran)

Afin que l'agresseur puisse voir exactement ce que fait sa victime sur son PC, il peut se faire une photo d'écran. Les Screenshots peuvent être alors enregistrés séparément.

Illustration 10: images d'écran

Keylogger

On désigne comme "Keylogger" une fonction qui peut noter toutes les frappes du clavier. De cette manière, par ex: les mots de passe que l'utilisateur tape sur son clavier, peuvent être interceptés.

Illustration 11: Keylogger

Éditer le système du registre

Pour l'agresseur ses possibilités n'ont pas de limites. Il peut aussi éditer le registre de Windows. Il peut ainsi, créer de nouvelles sections et de nouvelles valeurs. Pratique pour par ex: modifier des entrées Autostart pour le Trojan-Serveur ou pour démarrer automatiquement d'autres programmes à l'amorçage du système.

Illustration 12: Editeur de registre

Plugins

Quelques Trojan-Serveur plus répandus ont une Interface-Plugin. Ainsi, les agresseurs peuvent créer leur Serveur avec toutes les fonctions dont ils ont besoin et même de développer de nouveaux Plugins pour le Trojan. Ici, la créativité dans le domaine de la destruction, n'a pas de frontières.

Caractéristiques avancés

Jeu de Cache-Cache

Les modernes Trojans comme par ex: "Optix" peuvent très bien se cacher sur le PC atteint. Ils manipulent les appels des Windows-API, qui ont pour devoir de montrer les fichiers de l'Explorer ou qui sont responsables pour le registre. L'utilisateur n'a alors plus de possibilité de trouver le Trojan manuellement, car il est invisible. Seul l'agresseur sait où se dissimule le Serveur et comment il peut de nouveau l'arrêter.

Désactiver Antivirus et Firewalls

De même, une méthode fréquemment employée est de mettre hors circuit ou de désactiver les programmes Anti-Virus et Firewalls pour ne pas être découvert. Le Trojan-Serveur reste ainsi invisible sur le PC.

Contourner les Personal-Firewalls

Le Trojan "Assasin 2" fournit dans ce domaine une performance remarquable. Celui-ci peut contourner les Desktop Firewalls. Le principe du fonctionnement est relativement simple à expliquer. Le Trojan injecte (si on peut dire) son module de communication, qui peut sans problème passer outre le Firewall. Le MS Internet Explorer convient donc parfaitement pour en être la victime. L'Assasin détourne ainsi le Browser en le traversant pour pouvoir se connecter vers l'extérieur. L'utilisateur du PC ne remarque rien et se sent parfaitement en sécurité.

Remède

Il existe plusieurs façons de garder son PC propre sans Trojan. Ci-après, trois points importants sur la sécurité vont-être décrits. Une petite chose auparavant: une protection à 100% contre les Trojans n'existe pas, ou bien sûr, vous vous passez d'Internet et des réseaux en géneral.

Les Tools Anti-Trojan

La plus simple des façons que l'utilisateur a pour garder son PC „propre“, est d'installer un programme Anti-Trojan. Ces programmes recherchent des fichiers Trojans dans tous les disques durs, de plus, la plupart d'entre-eux offrent généralement un Gardien d'arrière-plan, qui surveille qu'aucun Trojan ne se niche dans le PC. Selon les Tools, le registre sera fouillé pour découvrir si des entrées Autostarts existent et par la même occasion la mémoire sera également examinée pour garantir une protection maximale. Les Tools Anti-Virus trouvent aussi des Trojans, mais ne peuvent pas éliminer ceux-ci comme le font généralement les programmes Anti-Trojan. Certains Programmes Antivirus échouent en essayant de nettoyer un fichier Trojan, parce qu'ils cherchent une signature de Virus, alors qu'elle n'existe pas chez les Trojans, car les Trojans sont développés comme d'autres programmes le sont. De bons Tools Anti-Trojan offrent constamment des mises à jour de base de données de signatures, qui reconnaissent et éliminent les tout derniers Trojans. De tels Tools ont toutefois un désavantage. Ils ne reconnaissent que les Trojans qui sont dans leur base de données et que le programmeur connaît déjà.

Firewalls

Ici, on doit différencier les Firewalls qui par le filtrage des données transférées empêchent le transfert d'un Trojan de ceux qui empêchent les communications de ces Trojans vers l'extérieur.

Les premiers cités, peuvent certes empêcher qu'un Trojan venant de l'Internet se faufile dans votre réseau local, bloquant par ex: certains types de fichiers, mais ne vous protègent pas contre les Trojans déjà actifs dans votre réseau local venus d'ailleurs que de l'Internet.

Les Portblocker-Firewalls sont basés sur le principe, que premièrement tous les ports de communication du PC sont bloqués et que petit à petit les ports dont on à besoin et qui sont nécessaires soient ouverts. Les Ports les plus importants qu'on ne devrait pas bloquer sont: 21 (FTP), 25 (SMTP), 80 (HTTP), 110 (POP3), etc. En fonction des services que l'on veut utiliser pour être relié à l'Internet, on doit ouvrir ces Ports. Ici, au plus tard la chose sur la sécurité est encore une fois relative. Avec les Trojans les numéros de Ports sont très variables, cela veut dire qu'un agresseur peut modifier le Trojan, de telle sorte que le Port 80 par exemple soit utilisé. Ainsi les Trojans-Serveurs peuvent aussi communiquer avec l'agresseur au travers du Firewall.

Les Portblocker-Firewalls ne peuvent qu'offrir une protection passive contre les Trojans. Si sur un PC dans un réseau local un Trojan est actif, il peut malgré tout être utilisé dans le réseau local. Dans les grands réseaux d'entreprise les Trojans sont de plus en plus utilisés par les employés eux-même, pour espionner les données protégées.

Proxy-Serveur ou Serveur-NAT ne protège pas d'un agresseur qui veut se connecter avec un Trojan déjà installé derrière le Proxy ou bien derrière un Serveur-NAT. Entre-temps les Trojans sont également Proxy et NAT-capables et se connectent seuls vers l'extérieur chez l'agresseur.

Protection manuelle contre les Trojans

Naturellement vous pouvez dire maintenant „je n'ai pas besoin de Tools de protection, j'ai mon système bien en main“. Ceci est naturellement votre droit, et personne ne peut vous faire changer d'avis. Toutefois, vous devrez maîtriser alors les règles les plus importantes qui concernent la sécurité dans l'utilisation d'Internet.

1. Attention avec les fichiers

N'ouvrez jamais un fichier exécutable qui vient d'Internet, car il pourrait contenir un Trojan. Ceci n'est pas seulement valable pour les fichiers .EXE. Il y a toute une palette de types de fichiers, qui tout comme les fichiers . EXE, peuvent contenir des codes dangereux. Par example: .COM (DOS), .SCR (Écran de veille), .DOC, .XLS, .MDB (VBA-Macros), .VBS, .JS, .HTA, .WSF (Scripts), et beaucoup plus encore. Assurez-vous toujours que la source des fichiers soit digne de confiance. Ceci est valable pour tous les téléchargements.

Attention avec les attachements email! Même si ce email vient d'un expéditeur fiable, il peut quand même contenir un Trojan. Beaucoup de Vers-Email envoient automatiquement des Trojans à toutes les adresses email présentes dans l'annuaire de l'utilisateur sans que celui-ci n'en sache rien.

2. Mises à jour

Veillez toujours à avoir installé les dernières mises à jour et Patches de vos programmes. Autrement, il peut arriver rapidement que votre PC soit contaminé sans que vous le remarquiez. Quelques Trojans ont atteint un degré de diffusion très grand en utilisant les lacunes de sécurité du MS Internet Explorer et le MS Internet Information Services.

3. Avoir programmes et Ports bien en main

Si vous ne vous fiez pas aux logiciels de protection, vous devrez connaître tous les Programtask actifs de votre PC. Vous devrez remarquer immédiatement, si un programme est en fonction et tient un Port ouvert. Avec le Tool „netstat“ vous pouvez interroger toutes les connexions actives et ensuite assigner manuellement ceux-ci aux programmes actifs.

4. Avoir les entrées Autostarts bien en main

Les Trojans ont besoin d'entrées Autostarts pour être chargés à l'amorçage du système. Vous devez connaître également tous les programmes, qui sont chargés automatiquement aux endroits suivants:

Menu Démarrer – Autostart

N'est pratiquement pas employé par les Trojans, parce que facile à trouver.

autoexec.bat

Pratiquement pas employé par les Windows-Trojans, principalement utilisé pour les DOS-Programmes.

config.sys

Également et principalement pour les DOS-Programmes.

system.ini

Par édition du „shell=“ des programmes peuvent-être chargés.

win.ini

Dans les sections „run=“ et „load=“ peuvent-être parfois chargés.

Système du registre Windows (Registry)

Presque tous les nouveaux Trojans utilisent les Registry pour être chargés automatiquement. Les positions les plus importantes sont :

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

ainsi que

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

D'autres possibilités sont données par des Plugins et Modul-Key. Un Trojan peut s'inscrire comme par ex: Active-X Control dans le registre de Windows, pour qu'au démarrage du système différents programmes soient chargés. Une autre possibilité très raffinée est l'enregistrement d'entrées de fichiers-types. Avec chaque fichier-type on peut déterminer quels programmes appellent ce fichier. Quelques Trojans utilisent ce truc pour appeler ces fichiers et pour qu'ils soient démarrés.

Pour éliminer sûrement un Trojan, terminez en premier le "Programtask", puis effacez les fichiers programmes et à la fin éliminez les entrées Autostart.