Tout le monde connaît le terme pare-feu, mais peu nombreux sont ceux qui savent pourquoi ils en ont besoin. Naviguez un peu sur Internet et vous trouverez qu’il y a non seulement beaucoup d’idées différentes sur ce qu’un pare-feu est censé faire, mais également de nombreux différents concepts techniques qu’il est possible de regrouper sous ce terme.

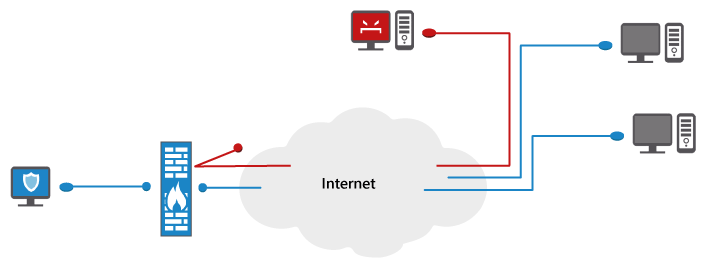

L’idée principale d’un pare-feu consiste à créer une digue de protection vous protégeant contre des attaques en provenance de l’autre côté. Cela semble assez simple, mais beaucoup de personnes se demanderont :

Mais où le placer ? , Et qu’est-ce que sont en réalité des attaques ? ,Regardons d’abord les lieux dans lesquels un pare-feu peut résider.

Pare-feu matériel

Pour des utilisateurs très exigeants, de grands réseaux ou des serveurs, un pare-feu matériel est souvent un dispositif autonome. Pour des particuliers ou de petites entreprises, celui-ci est d’habitude intégré dans un router/modem. Lorsqu’un pare-feu matériel est utilisé, tout trafic par réseau passe à travers celui-ci avant d’atteindre des ordinateurs individuels.

Lors du passage des données, le pare-feu matériel analyse le contenu en profondeur afin de décider si elles peuvent passer ou non. Il y a des pare-feu ne faisant rien d’autre que de suivre des règles établies par l’utilisateur.

Par exemple : Ne laisser personne établir une connexion depuis Internet vers un ordinateur local se trouvant derrière le pare-feu, n’autoriser que les connexions sortantes.

D’autres pare-feu appliquent des règles plus avancées en s’appuyant sur des filtres de protocoles. Par exemple : Laisser des utilisateurs se connecter à Internet, mais seulement via le port 80 (le port destinés aux serveurs web HTTP) et faire passer le trafic entrant vers un serveur web situé derrière le pare-feu avant d’atteindre des ordinateurs individuels. Il y en a encore d’autres qui sont encore plus raffinés et analysent tout paquet de données en profondeur en s’appuyant sur une couche application. Une telle règle pourrait être comme suit : Autoriser le trafic entrant via le port 80, à moins qu’il ne comprenne tout séquence de code dont on peut se servir pour pirater le serveur web situé derrière le pare-feu, telle que des attaques par cross-site scripting contre une base de données sur laquelle s’appuie le serveur web.

L’avantage des pare-feu matériel est qu’ils sont littéralement séparés des ordinateurs qu’ils protègent. Tout trafic doit passer par le pare-feu ou il n’atteindra pas d’ordinateur cible local. D’ailleurs, il n’y a pas de « surface d’attaque » supplémentaire au sein d’un pare-feu matériel permettant à un paquet de données malveillant de se glisser au travers du code manipulé, comme il serait possible avec un pare-feu logiciel. Les données passent ou non. Un bloc rectangulaire ne rentre simplement pas dans un trou rond.

L’inconvénient des pare-feu matériel est par contre, que dû à leur séparation et surface limitée (c.-à-d. leur puissance de calcul), un pare-feu matériel ne sait pas vraiment ce qui se passe sur les ordinateurs se trouvant derrière lui. Le pare-feu matériel ne voit que le trafic de données généré par ces ordinateurs, mais ne sait pas quelle application le génère.

Pour cela, si un utilisateur ordonne une application légitime de se connecter à Internet et que cette application essaie de se connecter d’une manière que le pare-feu matériel a été programmé à bloquer, ce dernier empêchera l’application de se connecter. De mauvaises décisions dues à des jeux de règles trop strictes bloquant des services légitimes sont un problème inhérent de pare-feu matériel et irritent en général les utilisateurs.

Routers munis de Network Address Translation (NAT)

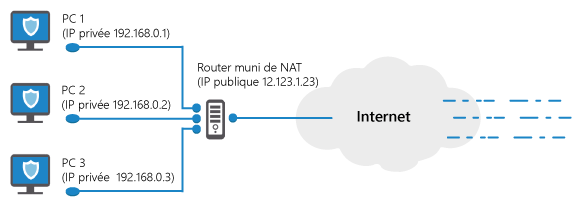

Une forme spéciale d’un pare-feu matériel sont les routers munis de Network Address Translation (NAT, en français « traduction d’adresse réseau »). La plupart des routeurs ADSL disponibles aujourd’hui s’appuient sur NAT et en termes techniques, ils ne sont pas vraiment des pare-feu, mais donnent des résultats identiques.

L’idée derrière NAT est simple. Nombreux sont les ménages ayant plus d’un ordinateur connecté à Internet, mais leurs connexions Internet n’ont toujours qu’une seule adresse IP publique. Cette adresse IP est comme votre numéro de téléphone et est joignable depuis tout coin du monde. Avec NAT, votre adresse IP publique est assignée à votre router. Tout paquet de données entrant doit passer par le router avant d’atteindre les ordinateurs cible.

Un routeur muni de NAT permet ce passage en transformant tout paquet de données entrant envoyé vers l’adresse IP publique en une adresse IP spéciale qui s’emploie de façon exclusive sur les réseaux locaux. Ces adresses IP exclusives commencent d’habitude par 10.* ou 192.168.* et ne sont pas directement joignables depuis l’extérieur. Ces adresses IP s’emploient en fait plusieurs fois dans des millions de réseaux locaux situés dans le monde entier.

Par exemple, imaginez un ordinateur local demandant un site web à un serveur web public. D’abord, un routeur muni de NAT remplace l’adresse IP d’origine local de l’ordinateur par l’adresse IP publique de votre connexion Internet. En même temps, le router muni de NAT « emballe » des informations relatives à l’adresse IP source d’origine local dans la demande de paquet de données de sorte qu’il est possible de savoir à quel ordinateur il appartient lorsqu’il retourne. Lorsque le serveur web répond, il renvoie les données vers l’adresse IP publique et là, le router muni de NAT « déballe » les informations jointes relatives à l’adresse IP source locale et la fait passer vers l’ordinateur ayant cette adresse IP locale.

Un router muni de NAT dispose d’un énorme avantage pour nous : Les ordinateurs se trouvant au sein d’un NAT sont capables d’atteindre tout ce qui est situé à l’extérieur, sans que rien ne puisse, depuis l’extérieur, se connecter directement sur les ordinateurs situés au sein du NAT, à moins que le router muni de NAT ne soit particulièrement configuré pour faire passer des protocoles individuels vers les ordinateurs individuels. Ainsi, NAT nous donne l’effet d’un « pare-feu », sans vraiment être ce que l’on appellerait un « pare-feu » proprement dit.

Pare-feu logiciel

Un pare-feu logiciel s’exécute sur un ordinateur local, mais en principe, il accomplit les mêmes taches qu’un pare-feu matériel. Les pare-feu logiciel surveillent les paquets de données entrant et sortant par réseau et décident, selon des règles, s’il faut les bloquer ou autoriser.

Un des plus grands avantages d’un pare-feu logiciel est celui de son prix d’habitude moins élevé si on le compare avec un pare-feu matériel autonome. Un autre avantage d’un pare-feu logiciel est qu’à part analyser le trafic par réseau, il peut associer tout paquet de données au programme qui le génère – ce qui est exactement ce qu’un pare-feu matériel n’est pas capable de faire. Un pare-feu logiciel peut analyser le trafic et le comportement de programmes sur un niveau global, ce qui mène à des décisions beaucoup plus précises qu’un pare-feu matériel serait jamais capable de prendre.

Par exemple : Si un paquet de données a d’origine été généré par un programme proposé par un fournisseur fiable, il n’y a pas de quoi demander à chaque fois de l’autoriser, même si cela enfreint une règle prédéfinie. Un pare-feu logiciel détecte cette origine bénigne et autorise la connexion.

Un bon pare-feu logiciel est celui qui n’affiche presque pas d’alertes, à moins qu’il ne soit certain qu’il s’agisse d’une vraie attaque et qu’un programme malveillant tente d’envahir votre ordinateur. Trop d’alertes n’est pas une bonne chose vu qu’elles désensibilisent l’utilisateur contre les alertes.

Trop d’alertes peuvent nous rappeler l’histoire du petit garçon et du loup, ou autrement dit, « le logiciel de sécurité affichant des alertes multiples chaque jour ». Qui parmi nous n’a jamais eu affaire à un tel produit ? Vous voyez tant d’alertes que vous finissez par faire rien d’autre que de cliquer sur « Autoriser », peu importe le contenu du message. Ce genre de pare-feu logiciel n’est en réalité rien d’autre qu’un gaspillage des ressources de votre ordinateur puisque, même s’ils détectent de vraies menaces, leurs utilisateurs autorisent celles-ci sans s’en rendre compte, ce qui est bien compréhensible.

Un bon pare-feu logiciel est également celui qui ne bloque pas d’applications utiles. C’est après tout ce qui énerve la majorité des utilisateurs concernant un pare-feu matériel; peut-être que vous en avez déjà eu l’expérience sur votre poste de travail. Autoriser une application légitime dans un pare-feu matériel peut s’avérer un travail assez pénible. D’abord, il vous faut ouvrir l’interface administrateur puis, vous devez trouver le bon onglet de configuration et créer une règle compliquée, évidemment pourvu que vous comprenez bien le jeu de règles.

Les pare-feu logiciel s’avèrent mieux à cet égard puisqu’ils se trouvent toujours à portée de main et sont en fait même suffisamment intelligents pour ignorer des actions bénignes, ce qui vous prive de l’obligation de créer de nouvelles règles vous-même.

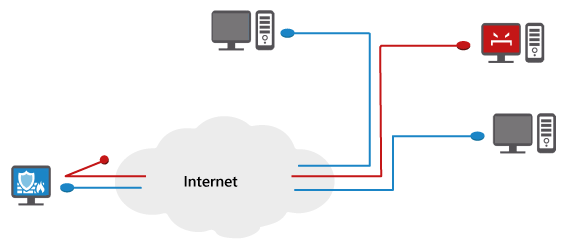

Quand a-t-on donc besoin d’un pare-feu logiciel ?

La vérité est que, si vous vous connectez exclusivement à Internet via votre connexion ADSL ou par câble chez vous, munie de NAT, vous pourriez économiser l’argent que vous dépenseriez pour l’achat d’un pare-feu logiciel et plutôt inviter vos amis à prendre un café. Un logiciel anti virus fiable proposant un taux de détection super et muni d’une analyse de comportement est tout ce qu’il vous faut. Si par contre, vous vous servez d’un ordinateur pour souvent vous connecter à Internet via des réseaux de tiers, un pare-feu logiciel vaut son pesant d’or.

Pensez aux réseaux sans fil publics, tels que ceux dans le café où vous avez invité vos amis ou lorsque vous vous connectez à Internet par câble dans un hôtel pendant que vous êtes en déplacement. Une fois connecté, tout autre utilisateur d’ordinateur se trouvant sur un tel réseau pourra essayer de se connecter sur votre PC. Mais pourquoi ferait-il cela ? Afin de trouver une composante trouée permettant de contrôler votre ordinateur pour des fins financières ou pour usurper vos données privées. Un pare-feu logiciel cachant tout port ouvert de votre ordinateur de façon efficace minimise la surface d’attaque et le succès d’attaques pareilles.

Méprises fréquentes relatives aux pare-feu logiciel

Méprise 1 : Les pare-feu détectent des malwares

Le but principal d’un pare-feu logiciel consiste à éliminer les points faibles de votre système dont un agresseur pourrait se servir pour envahir votre PC depuis l’extérieur. Les pare-feu logiciel ne sont pas faits pour détecter des malwares actifs ayant déjà réussi à s’installer sur votre PC et communiquer avec une personne inconnue se trouvant de l’autre côté du monde.

Pourquoi pas ? Bref : Une fois qu’un malware actif a pu débarquer sur votre ordinateur, il est trop tard. Il n’y a simplement pas de quoi bloquer des connexions sortantes établies par un malware parce qu’une fois que ce malware est arrivé à s’exécuter, il aura probablement également réussi à désactiver votre pare-feu entier et à manipuler toute sorte de paramètres de votre système. Ce n’est pas dû au fait que les pare-feu sont impuissants, mais plutôt qu’ils n’ont pas été conçus pour bloquer des malwares. Cela incombe plutôt aux logiciels anti malware. Un pare-feu par contre, « vous rend invisible » depuis l’extérieur en refusant la communication avec d’autres programmes à travers certains « canaux » ou ports.

Méprise 2 : Les pare-feu sont toujours des HIPS

(systèmes de prévention d’intrusions basés sur hôtes)

Il y a peu, tout pare-feu logiciel faisait exactement ce que les utilisateurs attendaient qu’ils fassent : Filtrer des données par réseau. Aujourd’hui, c’est toujours la définition classique du terme « pare-feu » cependant, vu que la technologie des pare-feu a fini dans une impasse (plus d’espace pour l’innovation -> tous les fournisseurs proposent un niveau de qualité identique), les fournisseurs de pare-feu ont commencé à compléter leurs produits par de nouvelles fonctions surchargées, telles que la surveillance de toute sorte de modifications apportées au système d’exploitation et la détection de toute sorte de code non-standard exécuté par des programmes ainsi que des milliers de choses « suspectes » qui rentrent dans le scope du terme « HIPS ».

Le problème majeur de ces technologies est que leurs capacités de surveillance et de détection sont plutôt limitées. Elles ont tendance à donner une alerte pour toute action qui pourrait mener à une attaque, mais en réalité, presque 99,9% de ces alertes ne sont pas malveillantes. Comme mentionné auparavant, de telles alertes sont énervantes et même dangereuses puisqu’elles sont susceptibles de mener les utilisateurs à ne cesser de cliquer sur « Autoriser ».

Les HIPS ne sont donc recommandés que pour les experts, comprenant le grand nombre d’alertes produites et pouvant profiter de la couche de protection supplémentaire qu’ils proposent. Cela ne les rend quand même pas inutiles pour les utilisateurs lambda. Au fait, la technologie derrière HIPS a donné naissance à l’analyse de comportement, une composante essentielle de tout logiciel anti malware moderne.

Grâce aux emprunts que celle-ci a faits aux HIPS, de fausses alertes produites par des logiciels antivirus s’appuyant sur cette technologie sont désormais très rares. L’analyse de comportement n’est quand même pas la même chose qu’un HIPS, et ni l’un ni l’autre ne peut être remplacé par « pare-feu ».

Merci pour le Partages sur les Réseaux Sociaux.