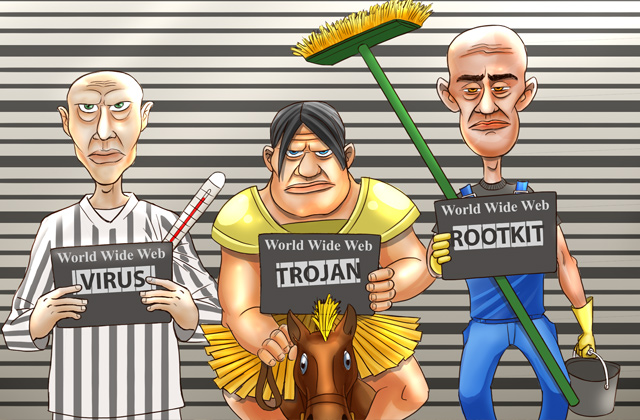

Nous prenons très aux sérieux notre rôle pour vous protéger contre les attaques, et c’est pourquoi nous vous présentons sans cesse les dernières méthodes qui existent et les différentes options de protection que vous pouvez choisir. Avec la masse d’information à votre disposition, nous réalisons qu’il est parfois difficile de vous souvenir de tous les malwares que nous vous avons présentés. C’est pourquoi nous avons décidé de vous rappeler les différentes catégories de malwares qui existent afin que vous connaissiez parfaitement ce à quoi vous faites face.

Virus :

Pour parler simplement, les virus informatiques sont des sortes de codes de programme capables de se dupliquer eux-mêmes et qui sont installés sur des programmes existants, sans l’autorisation de l’utilisateur. Ils peuvent être ensuite classifiés suivant le type d’objet qu’ils infectent, les méthodes qu’ils utilisent pour sélectionner leurs hôtes ou les techniques utilisées dans l’attaque. Ils peuvent également apparaître sous de nombreuses formes, des pièces jointes d’e-mail aux liens de téléchargement malveillants sur Internet, et ils peuvent réaliser n’importe quelles tâches dangereuses sur votre système d’exploitation. De nos jours, les virus sont assez rares car les cybercriminels veulent avoir plus de contrôle sur la distribution de leurs malwares, alors que les nouveaux exemplaires tombent rapidement entre les mains des fournisseurs d’anti virus.

Vers :

Les vers sont considérés comme une catégorie de virus car ils se dupliquent eux-mêmes également. Néanmoins, contrairement aux virus, ils n’infectent pas les fichiers existants. Au lieu de ça, les vers sont installés directement sur les ordinateurs de leurs victimes en une seule fois à partir d’un code indépendant, avant de trouver des opportunités pour se répandre ou se faufiler dans d’autre systèmes en manipulant par exemple des réseaux d’ordinateurs vulnérables. Les vers, tout comme les virus, peuvent également être divisés en sous-catégories selon les méthodes qu’ils utilisent pour infecter, comme par exemple, par e-mail, messages instantanés ou le partage de fichiers. Certains vers existent en tant que fichiers indépendants alors que d’autres résident uniquement dans la mémoire de l’ordinateur.

Cheval de Troie :

Relativement opposés aux virus et aux vers, les chevaux de Troie sont des programmes qui ne se dupliquent pas et qui prétendent être légitimes, mais qui sont réellement conçus pour mener des actions contre leurs victimes. Les chevaux de Troie sont appelés de cette manière car ils agissent comme le cheval de Troie de la mythologie grecque, en se faisant passer pour des programmes légitimes alors qu’ils mènent des opérations malveillantes. Puisque les chevaux de Troie ne se reproduisent pas, ils ne se répandent pas. Mais grâce à l’envergure croissante d’Internet, il est désormais très facile d’infecter un grand nombre d’utilisateurs. Ils existent désormais sous plusieurs formes : les chevaux de Troie backdoor (qui essaient de prendre le contrôle à distance du système d’administration des ordinateurs de leurs victimes) et les chevaux de Troie qui téléchargent des codes malveillants.

Rootkit :

Dans notre monde moderne, un rootkit est un composant de malware conçu spécifiquement pour dissimuler la présence du malware et ses actions à l’utilisateur ainsi qu’aux logiciels de protection existants. Il est archivé à travers une intégration profonde dans le système d’exploitation. Les rootkits démarrent même parfois avant le système d’exploitation ! Cette variété est appelée, bootkit. Les logiciels anti virus sophistiqués sont tout de même capables de détecter les rootkits et de les supprimer.

Porte dérobée ou backdoor :

Une porte dérobée, également appelée Remote Administration Tool (RAT), est une application qui permet à certains utilisateurs (administrateurs systèmes ou cybercriminels) d’accéder au système d’un ordinateur sans que l’utilisateur ne l’autorise ou ne le sache. Selon la fonctionnalité RAT, le pirate peut installer et lancer un autre logiciel, envoyer des commandes de clavier, télécharger ou supprimer des fichiers, allumer votre microphone ou votre caméra et enregistrer l’activité de votre ordinateur afin de la communiquer au pirate.

Downloader :

Ces infections sont de petites parties d’un code qui sont utilisées pour prendre discrètement le contrôle des fichiers exécutables ou des fichiers qui commandent votre ordinateur afin de réaliser certaines tâches à partir du serveur des cybercriminels. Une fois téléchargés, via par exemple des pièces jointes d’e-mail ou des images malveillantes, ils communiquent alors avec le serveur de commande et reçoivent ensuite l’ordre de télécharger des malwares additionnels sur votre système.

Vous familiariser avec les malwares qui existent est une bonne manière pour commencer à protéger votre système. Et vous devriez, bien évidemment, toujours utiliser un antivirus de confiance pour vous défendre des éventuelles attaques.