Les Images Cochonnes Pornographiques peuvent accéder à vos informations confidentielles, Ralentir votre ordinateur, provoquer des bugs et des pannes sur votre système windows, Une nouvelle tendance pour les logiciels malveillants est la manipulation des composants importants du système, pour que les fichiers malveillants ne soient dorénavant plus simplement supprimés, Ainsi, certains logiciels espions lancent en parallèle plusieurs processus actifs (instances de programmes), qui se surveillent mutuellement, À chaque fois qu'un processus sera terminé, l'autre se lancera immédiatement de nouveau derrière, Faux logiciels de sécurité, les soi-disant outils Rogue anti virus et anti spywares s'injectent essentiellement dans les processus du système comme par exemple : dans le fichier winlogon, Lorsque l'on essaye de se débarrasser des logiciels malveillants, en essayant de terminer le processus hôte pour ensuite supprimer le fichier nuisible, l'action se termine avec un écran bleu (Blue screen) redouté et le système reste sans réaction.

Le nombre de nouveaux logiciels malveillants augmente exponentiellement Au cours des seules cinq dernières années de près de 5000 %, Ce taux de croissance, dont on ne peut que rêver en Bourse, est dû principalement à l'énorme lucrativité du business des pirates informatiques, Vos données personnelles, connexions Internet ou même l'accès à votre ordinateur permettent d'obtenir de l'argent, Ceci attire les programmateurs inventifs qui trouvent des méthodes d'infection de plus en plus rusées et de moins en moins visibles. Mais il ne faut pas s'inquiéter, car nous vous montrons dans cet article comment éviter tout risque superflu et préparer votre ordinateur pour continuer la navigation sur Internet sain et sauf. Les Images Cochonnes Pornographiques se manifeste par une série de type de signes, Gel et échecs fréquents dans le fonctionnement, Lenteur au moment du lancement des logiciels, Impossibilité de charger le système d'exploitation, Disparition de fichiers et de répertoires ou altération de leur contenu, Requêtes fréquentes vers le disque dur, la petite lampe sur la tour clignote fréquemment, Microsoft Internet Explorer Gèle ou se comporte bizarrement, Impossible de Fermer les Fenêtres du Logiciel. La façons d'empêcher les Images Pornographiques Cochonnes d'infecté votre PC est de vous assurer que tous vos logiciels sont à jour, Tout d'abord, Consultez le site Windows Update pour vérifier que l'option de Mise à Jour automatique est bien activée et que vous avez téléchargé toutes les mises à jour Critiques et de Securité actuellement disponibles, La plupart des Virus étant associés à d'autres programmes ou provenant de sites peu scrupuleux, les Hackers peuvent en profiter pour placer à distance un petit nombre de logiciels espions sur votre ordinateur. L'Utilisation d'un Seul Antivirus et d'un Seul Pare-Feu permet de vous protéger Efficacement des Pirates Informatiques, de Tout Types de Virus, Phishing, Hameçonnages, Arnaques et Escroqueries sur le Web.

Pourquoi Avez-Vous des Menaces informatiques :

Afin de vous protéger de toute tentative de fraude, vous devez prendre un certain nombre de mesures pour sécuriser votre ordinateur. La cybercriminalité est une activité pratiquée par des pirates informatiques ou hackers, qui consiste à accéder aux ordinateurs d'autrui à des fins frauduleuses. À tout moment, vous pouvez être victime d'une attaque si votre ordinateur n’est pas protégé : que ce soit en recevant un email trompeur relatif à votre compte Monster et réclamant votre « attention immédiate » ou en surfant tout simplement sur Internet. Les pirates informatiques sont à la recherche des informations personnelles d'identification stockées sur votre ordinateur, telles que vos numéros de carte bancaire ou informations de connexion à vos comptes personnels, qu'ils utilisent pour obtenir de l'argent ou pour accéder à vos services en ligne dans un but criminel. Ils peuvent également s'approprier les ressources de votre ordinateur, notamment votre connexion Internet, afin d'augmenter leur bande passante pour infecter d'autres ordinateurs. Cela leur permet de masquer leur véritable emplacement lorsqu'ils lancent des attaques. Plus le nombre d'ordinateurs utilisés par un pirate pour se cacher est élevé, plus il est difficile pour les forces de l'ordre de localiser cette personne. Or, il est impossible d'arrêter et de traduire en justice une personne introuvable.

De même que la sécurité de votre ordinateur peut être menacée de nombreuses façons, un pirate informatique dispose d'un tas de méthodes différentes pour essayer de voler vos données ou d'infecter votre ordinateur. Une fois sur votre ordinateur, la menace est bien souvent quasiment imperceptible, ce qui explique qu'elle puisse y rester longtemps sans être détectée. La sécurité en ligne et la prévention de la cybercriminalité peuvent être assez simples. En règle générale, les criminels en ligne veulent gagner de l'argent le plus rapidement et le plus simplement possible. Plus vous leur compliquez la tâche, plus vous augmentez vos chances de les voir abandonner pour s'attaquer à une cible plus facile. Vous trouverez ci-après une liste des différents types de menaces existantes ainsi que des mesures à prendre pour limiter leur efficacité. Ces informations ont été compilées à l'aide de Symantec, un acteur majeur dans le domaine de la protection des informations et des infrastructures.

Failles de sécurité, Fonctionnement : Les failles de sécurité sont des défauts d'un logiciel informatique qui fragilisent la sécurité globale de votre ordinateur ou de votre réseau. Les failles de sécurité peuvent aussi être dues à des configurations non adaptées d'un ordinateur ou des dispositifs de sécurité. Les menaces tirent parti de ces failles, ce qui peut entraîner des pertes de données ou endommager votre ordinateur.

Comment savoir ? : Les sociétés publient les failles de sécurité qu'elles découvrent et les corrigent rapidement avec des logiciels correctifs et de sécurité.

Que faire ? :

- Tenir à jour les logiciels correctifs et de sécurité.

- Configurer les paramètres de sécurité de vos systèmes d'exploitation, navigateur Internet et logiciels de sécurité.

- Pour les sociétés : élaborer leurs propres stratégies de sécurité pour agir sur le comportement en ligne de leurs utilisateurs.

- Sur le plan individuel : adopter des règles précises pour renforcer sa sécurité en ligne. Installer une solution de sécurité pour bloquer les menaces qui ciblent les failles de sécurité.

Logiciels espions, Fonctionnement : Un logiciel espion peut être téléchargé via des sites Web, des emails, des messages instantanés et le partage de fichiers. Un utilisateur peut sans le savoir recevoir un logiciel espion en acceptant un contrat de licence utilisateur final d'un programme informatique.

Comment savoir ? : Les logiciels espions se font le plus souvent très discrets.

Que faire ? :

- Utiliser un programme de sécurité Internet réputé pour vous protéger proactivement contre les logiciels espions et les autres risques de sécurité.

- Configurer le pare-feu de ce programme de sécurité Internet réputé pour bloquer les demandes non sollicitées de communications sortantes.

- Ne pas accepter ni ouvrir de boîtes de dialogue suspectes dans votre navigateur.

- Refuser les offres de logiciels tiers gratuites, les logiciels espions pouvant être intégrés à de telles offres.

Toujours lire avec attention le contrat de licence utilisateur final au moment de l'installation et l'annuler si d'autres programmes doivent être installés dans le cadre du programme souhaité Tenir à jour les logiciels correctifs et de sécurité.

Courrier indésirable : Le courrier indésirable est la version électronique des publicités papier que vous recevez dans votre boîte aux lettres. Cela consiste à envoyer des messages non sollicités, la plupart du temps de la publicité, à un grand nombre de destinataires. Le courrier indésirable pose un sérieux problème de sécurité, car il peut être utilisé pour remettre du courrier susceptible de contenir des chevaux de Troie, des virus, des vers, des logiciels espions et des attaques ciblées qui visent à obtenir des informations d'identification personnelles et confidentielles.

Comment savoir ? : Repérez les messages qui ne contiennent pas votre adresse de messagerie dans les champs À ou CC : il s'agit la plupart du temps de courrier indésirable. Le courrier indésirable peut contenir des mots choquants ou des liens vers des sites Web au contenu inapproprié. Il peut également contenir du texte caché, qui n'est visible que si vous sélectionnez le contenu, une astuce courante chez les expéditeurs de courrier indésirable afin que les messages passent au travers des filtres de courrier indésirable sans être détectés.

Que faire ? :

- Installer un logiciel de blocage, filtrage du courrier indésirables.

- Ne répondre à aucun courrier suspect et supprimer systématiquement ce type de courrier.

- Désactiver le volet de prévisualisation et lire les messages en texte brut.

- Rejeter les messages instantanés de personnes qui ne figurent pas dans votre liste de contacts.

- Ne pas cliquer sur des liens dans un message instantané, sauf s'ils proviennent de personnes que vous connaissez ou si vous les attendez.

- Tenir à jour les logiciels correctifs et de sécurité.

Programmes malveillants, Fonctionnement : Les programmes malveillants sont une catégorie de code malveillant qui contient des virus, des vers et des chevaux de Troie. Les programmes malveillants destructeurs utilisent les outils de communication les plus courants pour se propager, notamment des vers envoyés dans des messages électroniques ou instantanés, des chevaux de Troie répandus sur des sites Web et des fichiers infectés par des virus téléchargés de connexions P2P. Les programmes malveillants essaient également d'exploiter les failles existantes des systèmes et s'introduisent facilement et de façon transparente.

Comment savoir ? : Les programmes malveillants se font le plus souvent très discrets, de façon plus ou moins active. Il se peut que vous remarquiez un léger ralentissement de votre système.

Que faire ? :

- Ouvrir uniquement les pièces jointes contenues dans des messages électroniques ou instantanés provenant de sources fiables et que vous attendez.

- Analyser les pièces jointes des messages électroniques avec un programme de sécurité Internet réputé avant de les ouvrir.

- Supprimer tous les messages non sollicités sans les ouvrir.

- Ne pas cliquer sur des liens envoyés par des personnes que vous ne connaissez pas.

- Si une personne de votre liste des contacts vous envoie des messages, fichiers ou liens vers des sites Web étranges, fermer votre session de messagerie instantanée Analyser tous les fichiers avec un programme antivirus de sécurité Internet réputé avant de les transférer sur votre système.

- Transférer uniquement les fichiers de sources connues.

- Utiliser un programme antivirus de sécurité Internet réputé pour bloquer toutes les communications sortantes non sollicitées.

- Tenir à jour les correctifs de sécurité.

Hameçonnage Phishing, Fonctionnement : Le hameçonnage est une escroquerie en ligne et les hameçonneurs ne sont rien d'autre que des usurpateurs d'identité particulièrement doués en informatique. Ils utilisent le courrier indésirable, les sites Web malveillants et les messages électroniques et instantanés pour inciter les utilisateurs à divulguer leurs informations confidentielles, numéros de carte bancaire, coordonnées bancaires, informations d'accès aux comptes personnels.

Il existe quatre méthodes pour identifier les tentatives d'hameçonnage :

- Les hameçonneurs, se faisant passer pour des sociétés légitimes, peuvent utiliser la messagerie pour demander des informations personnelles et exiger des destinataires une réponse via des sites Web malveillants. Ils peuvent également demander une action immédiate qui incite les utilisateurs à télécharger des programmes malveillants sur leurs ordinateurs.

- Les hameçonneurs jouent sur l'émotion, en envoyant des demandes urgentes ou en évoquant des menaces, pour inciter les utilisateurs à répondre.

- Les sites de hameçonnage ressemblent énormément aux sites légitimes, car les criminels utilisent des images sous copyright des sites légitimes.

- Les demandes d'informations confidentielles par messagerie électronique ou instantanée ne sont pas légitimes.

Après avoir ouvert et exécuté un programme infecté ou une pièce jointe, vous ne vous apercevez pas tout de suite des conséquences.

Voici quelques éléments qui peuvent faire penser que votre ordinateur a été infecté :

- Votre ordinateur est plus lent que d'habitude.

- Votre ordinateur arrête souvent de répondre.

- Votre ordinateur se bloque et redémarre souvent.

- Votre ordinateur redémarre tout seul et ne fonctionne pas correctement.

- Vous obtenez des messages d'erreur inconnus.

- Les boîtes de dialogue et les menus sont déformés.

Que faire ? : Si vous pensez avoir reçu un courrier d'hameçonnage, avoir été incité à cliquer sur un lien ou à télécharger un programme et que vous craignez d'avoir installé un programme malveillant sur votre ordinateur, voici quelques éléments à vérifier :

- Est-ce que votre programme antivirus fonctionne ?.

- Est-ce que les définitions de virus sont à jour, téléchargées il y a moins d'une semaine ?.

- Avez-vous récemment fait une analyse antivirus complète de la mémoire du disque ?.

- Exécutez-vous un logiciel anti-espion ?.

- Après une analyse, si vous avez découvert des programmes malveillants et les avez supprimés, vérifiez que vos comptes en ligne sont sécurisés et modifiez vos mots de passe.

- Vérifiez que le filtre anti-hameçonnage est activé dans Windows Internet Explorer.

- Contactez le fournisseur de votre logiciel antivirus ou logiciel anti espion pour savoir quelles mesures peuvent être prises.

Explications Pour Supprimer les Images Cochonnes Pornographiques de Votre Ordinateur et Solutions Pour Garder un PC Sans Virus, Trojan, Ransomware, Malware, Spyware, Adware, Tracking Cookies

Pendant la procédure de Suppression des Images Cochonnes Pornographiques de Votre Ordinateur, Vous serez amené à redémarrer plusieurs fois Votre PC, Pensez à mettre cette page dans vos favoris pour la retrouver facilement : https://www.pcsansvirus.com/pages/supprimer-images-cochonnes-pornographiques.html

Supprimer les Images Cochonnes Pornographiques avec Antivirus Gratuit Dr.Web en ligne

Télécharger Anti Virus Dr.Web CureIT Gratuitement

Dr.Web CureIT Anti Virus permet d’examiner votre ordinateur pour détecter d’éventuelles infections par des virus ou des spywares. Le logiciel ne nécessite aucune installation, il peut donc être facilement transporté sur clé USB. L’application est capable d’identifier plus d’une vingtaine de formes de contamination, qu’il s’agisse de vers transmis par e-mail, chevaux de Troie, virus liés à Office, robots espions ou encore extorsion de mots de passe, par exemple.

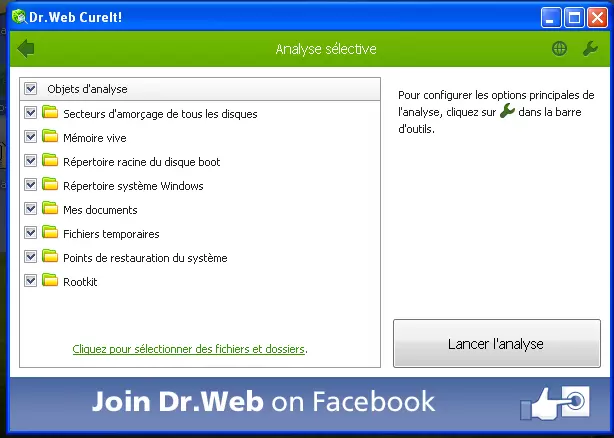

Avant de lancez l'AntiVirus Dr Web CureIt en ligne, n'oubliez pas de bien le Configurer comme l'image ci-dessous.

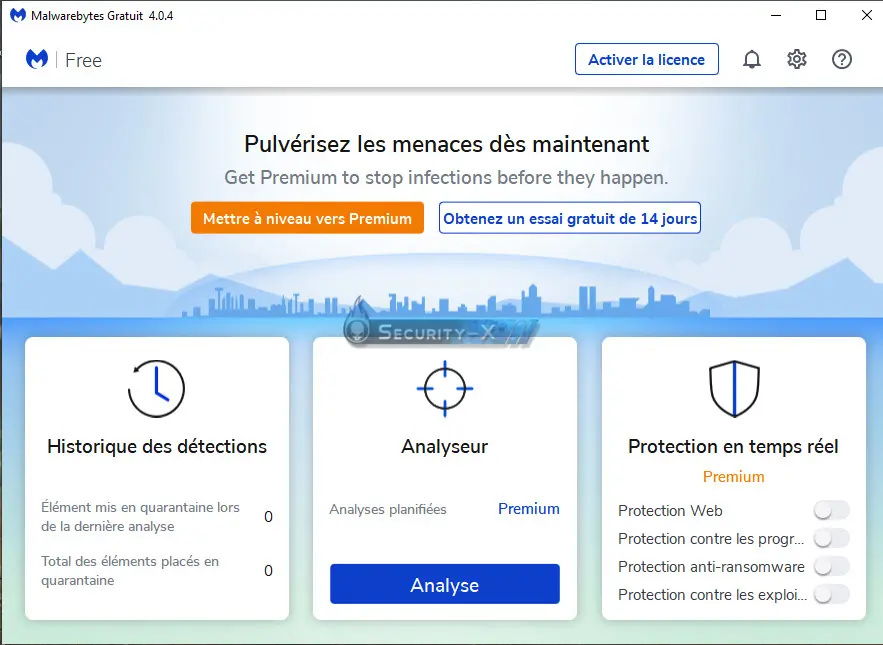

Désinstaller les Images Cochonnes Pornographiques de Votre Ordinateur avec Malwarebytes Anti Malware

Télécharger Malwarebytes Anti-Malware gratuitement

Malwarebytes est un logiciel gratuit destiné à protéger les ordinateurs équipés du système d’exploitation Windows. Les PC sont en permanence menacés par des tas de programmes malveillants qui rodent sur internet et qui attendent la première occasion pour infiltrer votre système dans le but de l’infecter ou d’y récolter vos informations personnelles et même confidentielles. C’est justement pour combattre ces virus informatiques que Malware Bytes intervient. En effet, il permet d’éviter les risques d’infection par les virus, les vers, les chevaux de Troie, les rootkits, les numéroteurs, les logiciels espions et autres programmes malveillants qui sont en constante évolution et de plus en plus difficiles à détecter et à supprimer, Cette version de Malware bytes est une compilation d’un certain nombre de nouvelles technologies qui sont conçues pour détecter rapidement, détruire et empêcher ces programmes malveillants de faire des dégâts dans votre ordinateur, Malware bytes surveille tous les processus et arrête les processus dangereux avant même qu’ils aient eu le temps de commencer. La protection en temps réel du module utilise l'analyse heuristique qui surveille votre système pour le maintenir en bon fonctionnement. Enfin, Malwarebytes dispose d’un centre de menaces qui vous permet d’être tenu à jour avec les dernières menaces qui circulent sur le web.

Merci pour le Partages sur les Réseaux Sociaux.

- Comment faire les Mises à Jour ?

- Supprimer ads X gratuitement

- Qu'est-ce que le Cyber Harcelement ?

- Comment Supprimer About Blank de votre moteur de recherche ?

- C'est quoi le danger des Communautés d'adolescents ?

- Supprimer Rootkit ring0 de mon PC gratuitement

- Comment éviter le Spam dans mes mails ?.