Les logiciels espions ou Spyware et Adwares comme Virus Triangle Trail peuvent accéder à vos informations confidentielles, vous bombarder de fenêtres publicitaires, ralentir votre ordinateur ou même provoquer une panne du système.

L'une des façons d'empêcher Virus Triangle Trail et les logiciels espions et adwares indésirables d'accéder à votre ordinateur est de vous assurer que tous vos logiciels sont à jour. Tout d'abord, consultez le site Windows Update pour vérifier que l'option de mise à jour automatique est bien activée et que vous avez téléchargé toutes les mises à jour critiques et de sécurité actuellement disponibles.

La plupart des logiciels espions et adwares comme Virus Triangle Trail étant associés à d'autres programmes ou provenant de sites peu scrupuleux, les pirates informatique peuvent en profiter pour placer à distance un petit nombre de logiciels espions sur votre ordinateur. L'installation d'un pare-feu ou l'utilisation du pare-feu intégré à Windows permet de vous protéger efficacement contre ces pirates informatique.

Voici le Tutoriel gratuit à suivre pour Supprimer et Désinstaller Virus Triangle Trail définitivement et complétement de votre ordinateur

Pendant la procédure de désinfection de Virus Triangle Trail, Vous serez amené à redémarrer plusieurs fois votre ordinateur, Pensez à mettre cette page dans vos favoris pour la retrouver facilement :

https://www.pcsansvirus.com/pages/supprimer-la-publicite-intempestives-et-indesirables/supprimer-triangle-trail.html

Comment évitez de vous faire piéger par Virus Triangle Trail

-

Soyez prudent, fiez-vous à votre bon sens et prenez votre temps.

-

Installez, mettez à jour et fiez-vous à un logiciel anti-Virus et Anti-Malware, vous proposant la protection en temps réel contre les PUPs.

-

Ne vous appuyez que sur les sources de téléchargement fiables.

-

Ne jamais télécharger ou installer des applications qui vous semblent suspectes ou malveillantes.

-

Optez toujours pour l’option d’installation personnalisée si possible.

-

Cherchez les boutons disant ”Refuser" pourvus d’habitude d’une police et de couleurs peu visibles en comparaison avec les boutons disant ”Suivant” bien visibles.

-

Faîtes particulièrement attention à la provenance des logiciels que vous installez pour limiter toute installation de logiciels non souhaités. Au moment de l'installation d'un logiciel, lisez les conditions d'utilisation au moins en les survolant afin de vous assurer qu'il n'installe pas de programme tiers. Si vous utilisez Malwarebytes Anti-Malware ou Emsisoft Anti-Malware, veillez à vérifier que la détection des PUPs et LPIs est activée. Pour ne plus se faire piéger à l'avenir par Virus Triangle Trail et la publicité intempestives et indesirables.

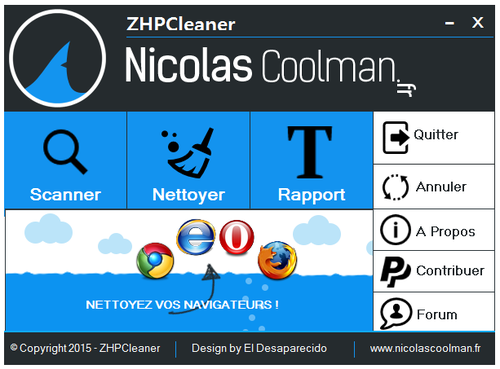

Desinstaller Virus Triangle Trail avec ZHPCleaner

Télécharger ZHPCleaner

Désinfectez vos navigateurs web grâce à ZHPCleaner. Conçu principalement pour combattre les pirates qui sévissent sur la toile et qui s’attaquent à vos navigateurs internet, ce logiciel va tout simplement vous permettre de rétablir les paramètres Proxy et de supprimer les redirections des navigateurs. Reposant sur deux fonctions principales: la recherche et le nettoyage, ZHPCleaner vise à supprimer les adwares, hijackers, PUP et LPls, spywares, pollutewares et autres toolbars. Simple et rapide ZHPCleaner ne nécessite aucune installation et est basé sur l’exécution de scripts. Un rapport de modification est automatiquement généré après chaque analyse et stocké aussi bien sur le bureau que dans le dossier de l’utilisateur. Entièrement gratuit, ZHPCleaner fonctionne avec l’ensemble des versions récentes de Windows.

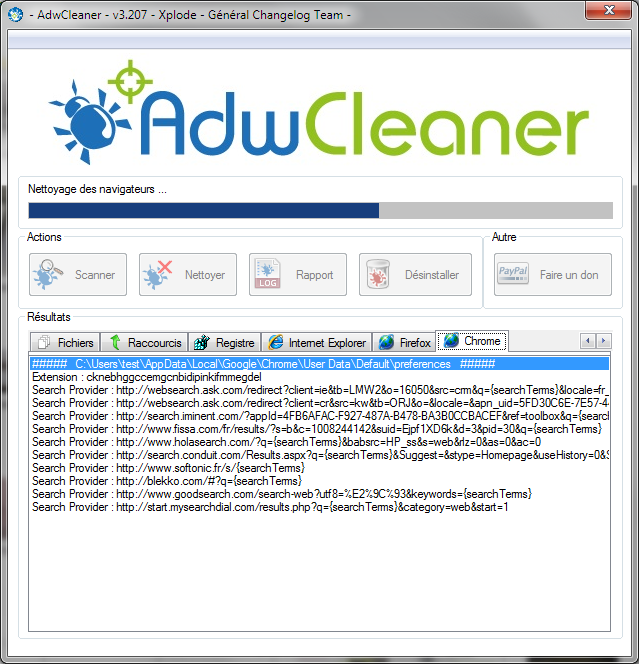

Supprimer Virus Triangle Trail avec AdwCleaner

Télécharger AdwCleaner

AdwCleaner libère votre ordinateur des programmes indésirables et des logiciels malveillants, y compris les logiciels publicitaires, les barres d'outils. Quelle que soit la manière dont ces programmes sont arrivés sur votre ordinateur, cette application peut les enlever rapidement et en douceur. AdwCleaner est un outil gratuit qui va scanner votre ordinateur et supprime efficacement Adware, ADS logiciels, le PUP / LPI (programmes potentiellement indésirables), Barres d'outils, pirate de l'air (Hijack du navigateur de Homepage). Il dispose également d'hôte anti adware qui aidera à empêcher les logiciels de publicité d'installer sur votre machine. Il fonctionne avec une recherche et un mode de suppression. Il peut être facilement désinstallé en utilisant le mode "Désinstaller.

Eliminer Virus Triangle Trail avec Malwarebytes Anti Malware

Télécharger MalwareBytes Anti Malware

Malwarebytes 'Anti-Malware est un logiciel gratuit destiné à protéger les ordinateurs équipés du système d’exploitation Windows. Les PC sont en permanence menacés par des tas de programmes malveillants qui rodent sur internet et qui attendent la première occasion pour infiltrer votre système dans le but de l’infecter ou d’y récolter vos informations personnelles et même confidentielles. C’est justement pour combattre ces virus informatiques que Malwarebytes 'Anti-Malware intervient. En effet, il permet d’éviter les risques d’infection par les virus, les vers, les chevaux de Troie, les rootkits, les numéroteurs, les logiciels espions et autres programmes malveillants qui sont en constante évolution et de plus en plus difficiles à détecter et à supprimer, Cette version de Malwarebytes 'Anti-Malware est une compilation d’un certain nombre de nouvelles technologies qui sont conçues pour détecter rapidement, détruire et empêcher ces programmes malveillants de faire des dégâts dans votre ordinateur, Malwarebytes 'Anti-Malware surveille tous les processus et arrête les processus dangereux avant même qu’ils aient eu le temps de commencer. La protection en temps réel du module utilise l'analyse heuristique qui surveille votre système pour le maintenir en bon fonctionnement. Enfin, Malwarebytes 'Anti-Malware dispose d’un centre de menaces qui vous permet d’être tenu à jour avec les dernières menaces qui circulent sur le web

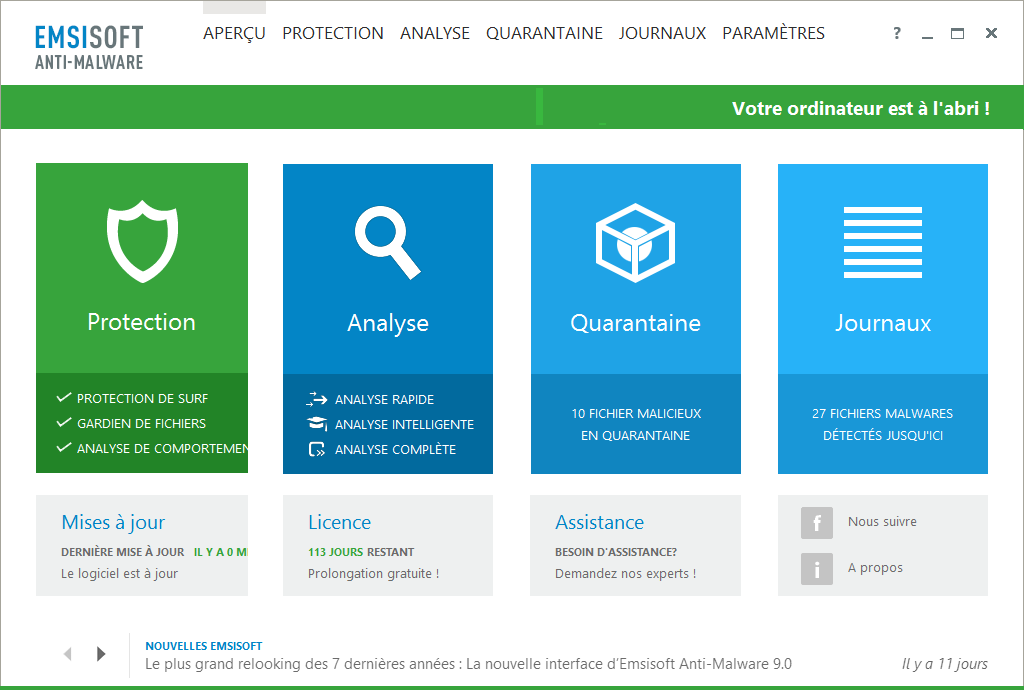

Eliminer Virus Triangle Trail avec Emsisoft Anti Malware

Télécharger Emsisoft Anti Malware

Les logiciels malveillants se manifestent sous plusieurs formes sur votre ordinateur, il peut s'agir de barres d'outils publicitaires, de rootkits ainsi que toutes sortes d'outils indésirables PUPs. Afin de lutter contre ce fléau qui peut potentiellement mettre en danger un ordinateur, il faut se munir d'une solution logicielle préventive à l'image de Emsisoft Anti-Malware, Ce logiciel vous permettra d'effectuer des analyses rapides ou complètes de votre système à la recherche de malwares. Durant l'analyse, vous pourrez connaître la dangerosité, l'emplacement et le type de menace de chaque élément détecté. Il est aussi possible de les consulter ultérieurement via la quarantaine.

Pour une lutte efficace contre les virus et malwares, vous pourrez configurer un outil permettant une analyse intelligente de vos différents logiciels afin de détecter tout comportement suspect. La protection active s'avère également efficace pour bloquer l'accès à des sites web frauduleux, Emsisoft Anti-Malware est ici disponible en français et en version de démonstration limitée à 30 jours d'essai. Grâce à Emsisoft Anti-Malware, vous pourrez dire adieu aux barres d'outils indésirables et aux éventuels logiciels publicitaires qui pullulent au sein du système de votre ordinateur. Il s'avère simple à utiliser et propose une protection active efficace.

Desinstaller Virus Triangle Trail avec Super Anti Spyware

Téléchager SUPER Anti Spyware

Décocher la case dans Préférence, pour que Super Anti Spyware ne démarre pas lorsque vous démarrer votre Pc.

Si vous constatez un ralentissement important de votre ordinateur ou de votre navigation Internet, un comportement étrange de votre machine ou de vos logiciels, que quelque chose ne tourne pas rond, c'est que vous être probablement infecté, Même si vous utilisez un antivirus, certains programmes malicieux peuvent arriver à passer au travers, les logiciel espion, les spyware, les faux logiciel,les faux antivirus, les cheval de Troie ou encore les virus, Avec le logiciel gratuit SUPER Anti Spyware, vous allez pouvoir nettoyer en profondeur votre ordinateur et supprimer les programmes malveillants, les virus, les faux logiciels, les espions et autres menaces qui s'y terrent. Le logiciel détecte et supprime plus d'1 million d'infections connues, même les plus pernicieuses.

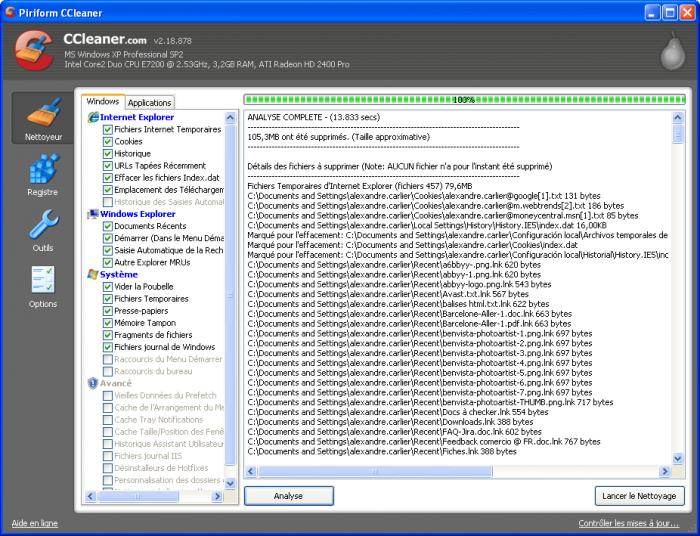

Nettoyer et Optimiser votre Pc avec CCleaner

Télécharger Ccleaner

CCleaner est un utilitaire système dédié à l'optimisation des PC sous Windows. CCleaner combine un outil de nettoyage du système qui supprime les fichiers inutilisés et un outil de nettoyage du registre de Windows, Concernant le nettoyage du système, CCleaner sait comment s'y prendre pour supprimer efficacement les vieux fichiers et les paramètres devenus inutiles laissés par les composants standards de Windows, CCleaner sait également repérer et supprimer les fichiers temporaires et les listes de fichiers récents qui sont autant de traces laissées par de nombreuses applications telles que Firefox, Opera, Safari, Media Player, eMule, Kazaa, Google Toolbar, Netscape, Microsoft Office, Nero, Adobe Acrobat Reader, WinRAR, WinAce, WinZip, Pour ce qui est du nettoyage du registre, CCleaner détecte de nombreux problèmes et incohérences liées aux extensions de fichiers, contrôles ActiveX, ClassIDs, ProgIDs, programmes de désinstallations, DLLs partagées, polices de caractères, références aux fichiers d'aides, chemins d'accès aux applications, icônes, raccourcis incorrects, et encore bien d'autres choses, CCleaner prend en charge Internet Explorer, Opera, Mozilla Firefox, Google Chrome et Edge.

Au quotidien, l'utilisation régulière de CCleaner permet de faire fonctionner Windows plus rapidement et plus efficacement, tout en libérant de l'espace disque inutilisé.

Merci pour le Partages sur les Reseaux Sociaux.